文/周峻佑 | 2024-09-05發表

上週趨勢科技揭露鎖定中東的惡意程式攻擊,並指出駭客將其偽裝成資安業者Palo Alto Networks旗下SSL VPN服務GlobalProtect的安裝程式,此事相當值得關注,原因是這種手法相當具有針對性,很有可能是鎖定該系統的使用者而來,如今Palo Alto Networks也揭露相關攻擊行動,呼籲用戶提高警覺。

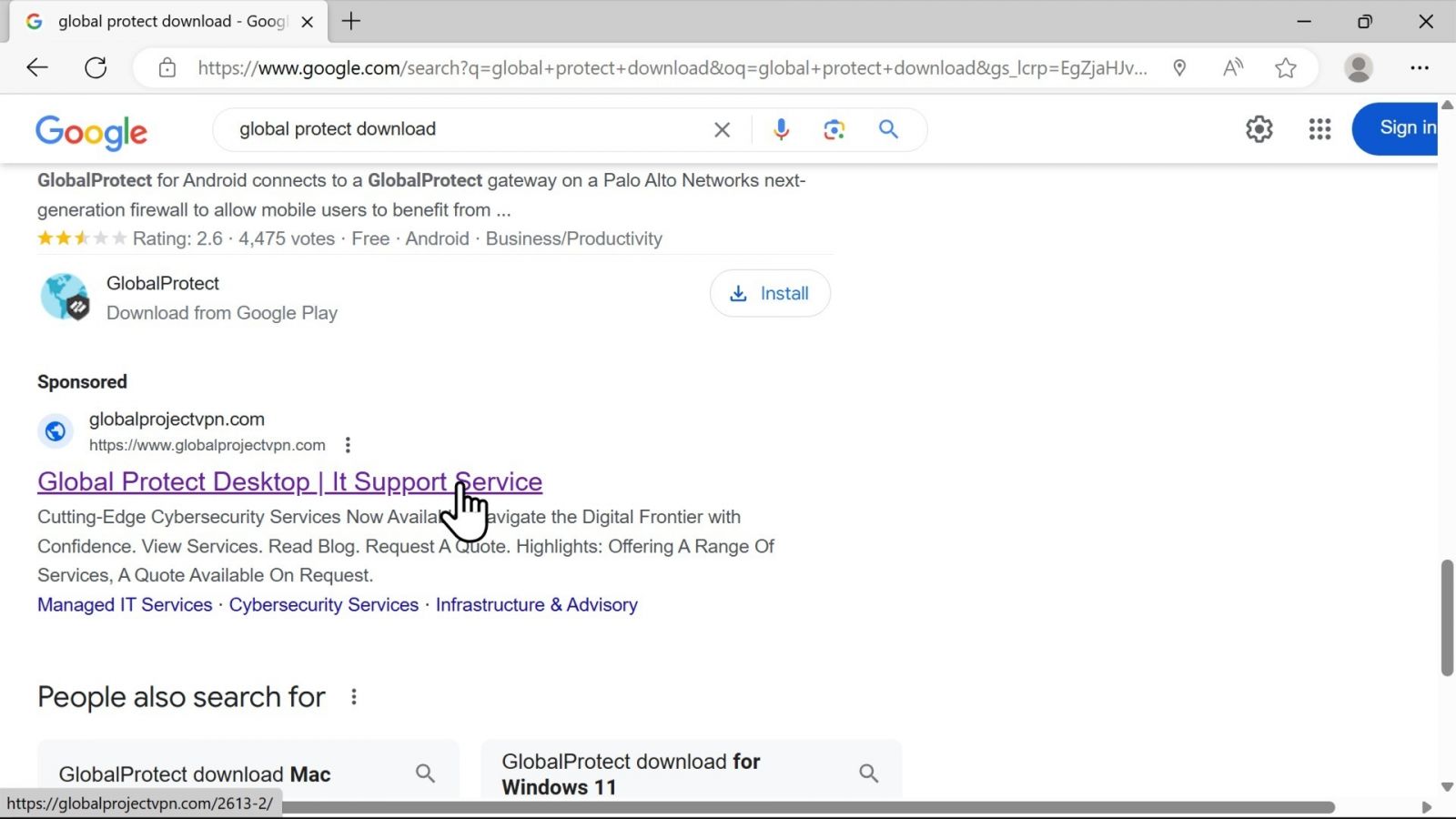

本週Palo Alto Networks旗下的威脅情報團隊Unit 42揭露惡意程式載入工具WikiLoader變種攻擊行動,並指出駭客藉由搜尋引擎最佳化中毒(SEO Poisoning)手法,佯稱提供GlobalProtect應用程式的名義散布。

研究人員在今年6月看到相關攻擊行動,並指出駭客的主要攻擊目標是美國高等教育機構及交通單位,但研究人員特別提到,由於這次攻擊者利用搜尋引擎最佳化中毒的手法,使得影響範圍較過往利用網路釣魚來得廣泛。

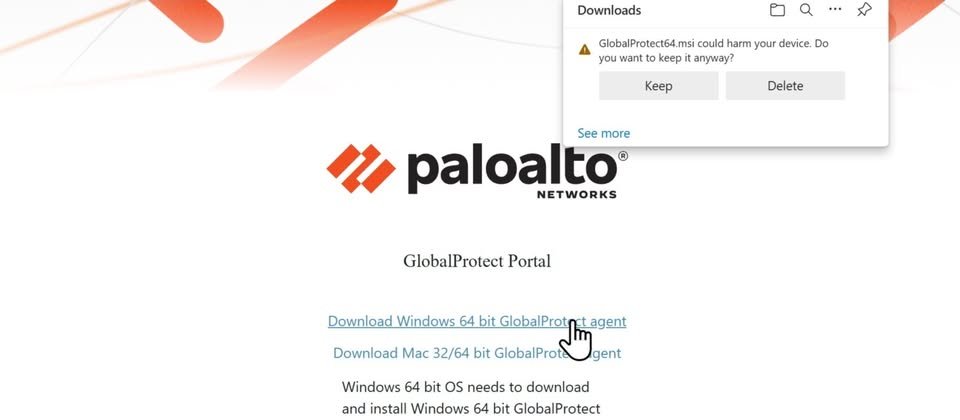

一旦使用者搜尋GlobalProtect而上當,點選惡意廣告,就會被帶往架設於雲端Git儲存庫的冒牌網站,並從Bitbucket下載打包成ZIP檔的「安裝程式」。

而這個檔案解壓縮後,使用者很可能只看到執行檔GlobalProtect64.exe,但研究人員指出,實際上ZIP檔裡含有超過400個檔案,大部分都設為隱藏。若是使用者執行上述執行檔,駭客就會使用DLL側載手法載入第1個WikiLoader元件。

接著,該DLL元件載入其他模組,並解開Shell Code,注入Windows檔案總管的處理程序。

而被注入的程式碼將C2伺服器進行通訊,駭客利用遭駭的WordPress網站充當C2,並使用物聯網裝置常見的通訊協定MQTT連線。

之後,這些被注入的程式碼又被載入Sysinternals公用程式元件,然後從C2伺服下載WikiLoader後門程式,並透過側載的方式執行。但究竟後續駭客藉由WikiLoader在受害電腦植入那些惡意軟體,研究人員表示不清楚。

研究人員提及,攻擊者運用使用者習以為常的錯誤訊息,防止察覺異狀。例如,前述安裝程式並不會真的部署GlobalProtect,而駭客在完成惡意程式載入後,會顯示特定程式庫遺失而無法完成安裝的錯誤訊息,藉此避免使用者起疑。

線

線