微軟8月Patch Tuesday修補的CVE-2020-1472重大安全漏洞,可讓未授權使用者取得管理員權限來控制整個網域,漏洞發現單位Secura在GitHub公布概念驗證攻擊程式,供企業確認其網域控制器是否曝險。

安全研究人員揭露Windows一項風險評分10.0的重大安全漏洞,讓駭客可以駭入並控制公司Active Directory網域,危及所有公司連網電腦。微軟已釋出修補程式,企業應儘速安裝。

去年安全廠商Secura研究人員Tom Tervoort發現一個位於Netlogon遠端協定的漏洞,讓攻擊者可利用中間人攻擊(man-in-the-middle)取得AD管理員權限,來控制同一網域內的電腦。這名研究人員今年發現更危險的漏洞,也是位於Netlogon遠端協定中,可讓未授權使用者取得管理員權限來控制整個網域。

Secura公司解釋,Netlogon遠端協定(MS-NRPC)為Windows網域下電腦和AD網域控制器之間的RPC介面,它有許多功能,最常用於以NTLM協定將使用者登入到伺服器,其他功能還包括更新網域中電腦的密碼。

最新編號CVE-2020-1472的漏洞,位於Netlogon遠端協定用來更新密碼的加密驗證演算法上。研究人員發現它讓駭客得以在TCP連線中加入假造的Netlogon功能驗證令符予以操弄,藉此變更AD網域控制器(DC)的密碼。

安全公司將該漏洞命名為Zerologon,開採本漏洞只需對有漏洞的DC建立TCP連線,而無需任何網域登入帳密。開採的結果是讓攻擊者得以取得AD管理員權限,進而控管整個Windows網域,包括在公司網路上任何一臺裝置上執行惡意應用程式。

由於該漏洞影響重大,風險評分達10.0滿分。在安全廠商通知下,微軟已在8月Patch Tuesday安全更新中將之修補。修補程式除了解決Zerologon漏洞,也強化安全措施,強制網域中的電腦套用之前可選擇不用的Netlogon協定連線的安全驗證。但這只是第一階段修補,微軟預計明年第一季再會做更完整的修補。

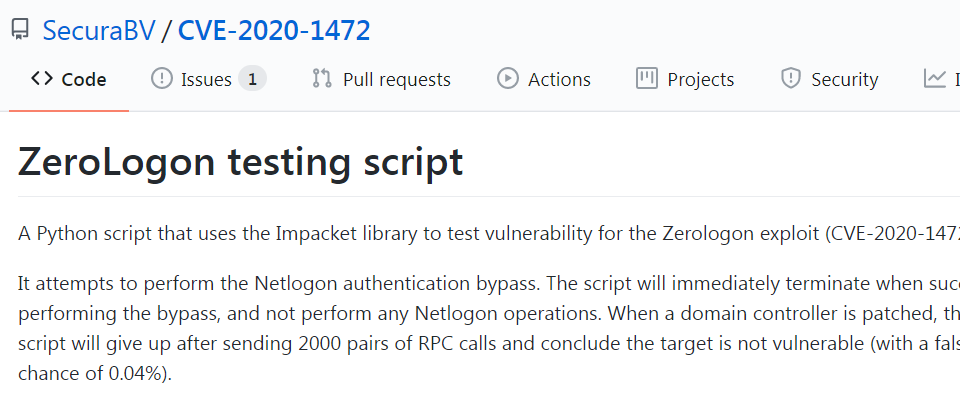

安全公司呼籲企業用戶儘速修補,同時也在GitHub公布概念驗證(POC)攻擊程式,供企業驗證其網域控制器是否曝險。

線

線