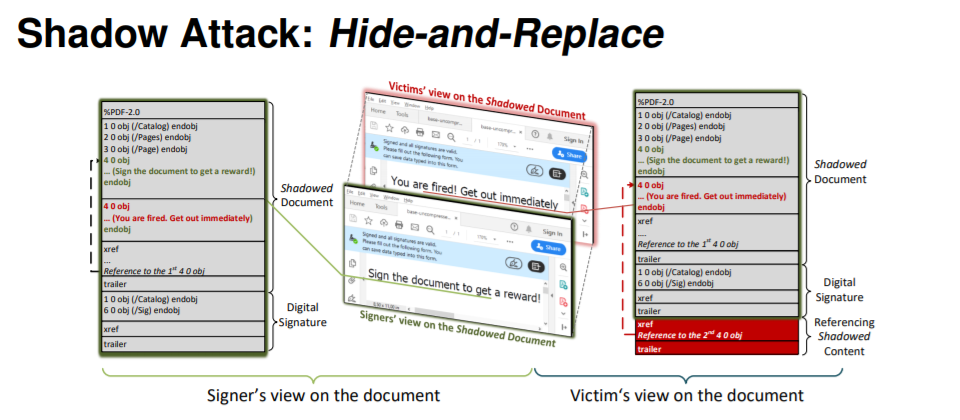

研究人員揭露新的影子攻擊(Shadow Attacks)手法,可竄改已被簽章的PDF文件,其中的隱藏暨置換的攻擊手法,可讓已簽署的PDF文件內含一個擁有完全不同內容的隱藏文件,該隱藏文件從每一頁的內容到文件頁數,可能都跟原始文件不同。(圖片擷取自https://pdf-insecurity.org/download/report-pdf-signatures-2020-03-02.pdf)

一群專門研究PDF程式安全漏洞的研究人員在本周揭露了新的影子攻擊(Shadow Attacks)手法,可竄改已被簽章的PDF文件,在所檢測的27款桌面PDF程式中,就有15款至少含有一個相關漏洞。

研究人員解釋,相關攻擊的概念是駭客可在一個PDF檔案中建立兩種不同的內容,在負責簽章的使用者收到PDF檔案,檢查並簽署它之後,照理說該檔案就無法再被竄改;假設檔案被變更了,那麼PDF程式會分析這些已採用數位簽章之後才被變更的內容,以判斷相關的變更是否合法,例如不得覆蓋頁面上的內容等;然而,有些變更會被這些PDF程式視為無害的,斷定簽章依然有效,而且不會祭出任何警告,這使得他們進一步找到如何濫用這些合法變更的功能,竄改已簽章PDF檔案的內容。

該團隊已經打造出不同形式的影子攻擊,分別是把內容藏在已簽章的PDF文件中,或是置換已簽章PDF文件的內容,以及隱藏及置換已簽章PDF文件的內容。

以藏匿型的攻擊來說,駭客可以把「你被開除了」的文字,藏匿在「簽名就能獲得獎勵」的圖片後面,只要該檔案是透過線上簽章服務簽署,而且受害者透過關鍵字來搜尋文件,就能找到駭客所藏匿的文字。

在置換內容的攻擊上,則是把被視為無害的物件加在已簽章的PDF檔案中,但卻可直接影響PDF檔案的內容呈現。例如變更字型有時便會造成數字或字元的不同,或是濫用其互動式表單功能,讓受害者看到不同的數值。

而隱藏暨置換的攻擊手法則是最強大的,它可讓已簽署的PDF文件內含一個擁有完全不同內容的隱藏文件,該隱藏文件從每一頁的內容到文件頁數,可能都跟原始文件不同。

研究人員在今年3月就陸續通報各家PDF程式開發者,目前確定的是Adobe已修補了影子攻擊所開採的CVE-2020-9592與CVE-2020-9596漏洞,其它PDF程式開發者亦可利用研究人員所釋出的攻擊程式進行測試。

在所測試的27款PDF程式中,有15款至少含有一個完整的相關漏洞,至於完全不受影響的程式只有3個,它們是macOS版的Master PDF Editor、PDF Editor 6 Pro與PDFelement。

線

線